TP-Link SR20命令执行漏洞复现

前言

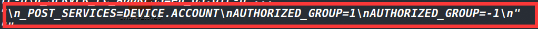

针对 TP-Link SR20 做漏洞复现的时候,学习到了 C 程序调用 lua 文件所造成的命令执行漏洞,同时该路由器还存在一个命令注入的点。TDDP 是 TP-LINK 在 UDP 通信基础上设计的一种调试协议,当 TP-Link SR20 运行了 V1 版本的 TDDP 协议,在无需认证的情况下,往 SR20 设备的 UDP 1040 端口发送特定数据就可以造成命令注入漏洞或利用 TFTP 服务下载指定 LUA 文件并以 root 权限将其执行。还好这个协议的逆向量挺小的 😶🌫️

固件下载链接:https://www.tp-link.com/us/support/download/sr20/#Firmware

固件版本: SR20(US)_V1_180518